LOG4J

I. 들어가면서.. 그리고 log4j

log4j는 자바 어플리케이션에서 빠르고 효과적으로 로깅 할 수 있도록 도와주는 오픈 소스 프로젝트입니다.

로깅(logging)은 코드의 가독성을 떨어뜨리는 단점이 있지만 애플리케이션에 문제가 있을 때 개발자가 자세한 상황을 파악할 수 있도록 해 주며 테스팅시 빠질 수 없는 요소입니다.

아마도 여러분들은 여러 어플리케이션이 추가되면서 각 개발자들만의 독특한 로깅방식이 서로 썩이고 얽혀서 화면에 나타나는것을 많이 봤을겁니다 -_-;

즉 로깅방법을 통일할 필요가 있는것이죠. 모든 개발자가 특정 포맷에 맞추어서 로깅 한다면 한결 로깅하기도 편하겠지요

오픈 소스 프로젝트인 Log4j는 개발자들이 매우 손쉽고 다양한 형태로 로깅을 할 수 있도록 도와줍니다. 성능또한 우수해 더이상 System.out.println을 사용할 필요가 없습니다.

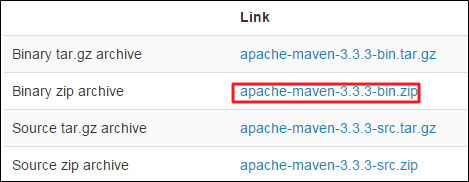

II. 다운로드

다운로드 http://logging.apache.org/log4j/docs/download.html

매뉴얼 http://logging.apache.org/log4j/docs/documentation.html

API spec http://logging.apache.org/log4j/docs/api/index.html

III. LOG4J 구조

일단 log4j를 잘 모르지만 그 구조만 살짝 살펴보고 넘어갑시다

log4j는 크게 3가지 요소로 구성되며 그 구조는 다음과 같습니다

① Logger(Category) : 로깅 메세지를 Appender에 전달합니다.

② Appender : 전달된 로깅 메세지를 파일에다 기록할 것인지, 콘솔에 출력할 것인지

아니면 DB에 저장할 것인지 매개체 역활을 합니다.

③ Layout : Appender가 어디에 출력할 것인지 결정했다면 어떤 형식으로 출력할 것이지

출력 layout을 결졍합니다.

쉽죠?

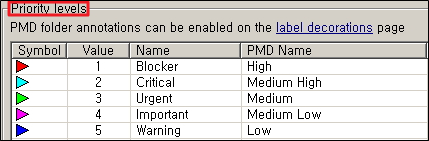

IV. LOG4J 로깅 레벨

log4j는 다양한 로깅레벨을 지원합니다.

① FATAL : 가장 크리티컬한 에러가 일어 났을 때 사용합니다.

② ERROR : 일반 에러가 일어 났을 때 사용합니다.

③ WARN : 에러는 아니지만 주의할 필요가 있을 때 사용합니다.

④ INFO : 일반 정보를 나타낼 때 사용합니다.

⑤ DEBUG : 일반 정보를 상세히 나타낼 때 사용합니다.

만약 로깅 레벨을 WARN 으로 설정하였다면 그 이상 레벨만 로깅하게 됩니다.

즉 WARN, ERROR, FATAL 의 로깅이 됩니다.

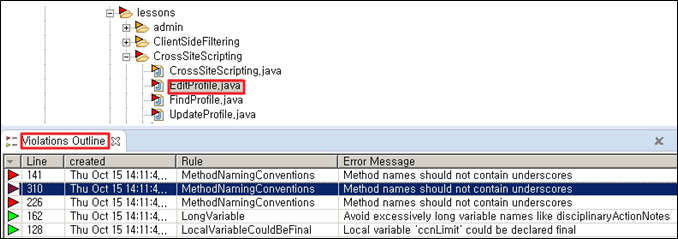

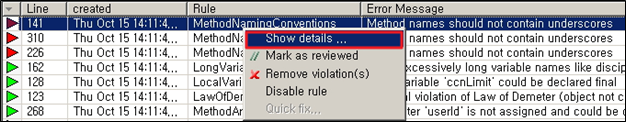

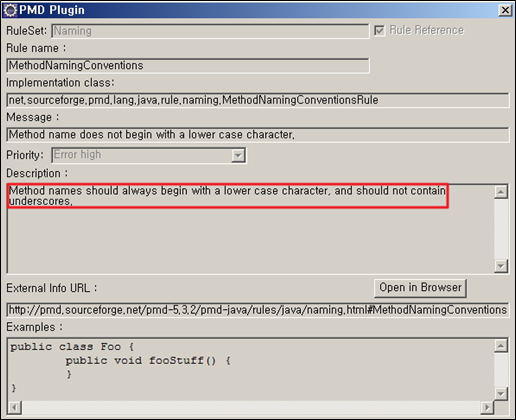

V. 샘플코드 1

jsp에서 사용하는 예제가 없어 만들어 봤습니다.

test.jsp <%@ page contentType="text/html;charset=MS949"

import!="org.apache.log4j.Logger" %> <%!

static Logger logger = Logger.getLogger("test.jsp");

%> <%

logger.fatal("fatal!!"); logger.fatal("fatal2!!", new NullPointerException("널입니다요")); logger.error("error!", new NumberFormatException()); logger.error("error!2"); logger.warn("warn"); logger.info("info"); logger.debug("debug");

%> |

결과 콘솔화면

① static Logger logger = Logger.getLogger("test.jsp");

static 메소드 getLogger를 통해 logger 인스턴스를 가져옵니다.

getLogger에는 파라미터로 스트링 혹은 클래스를 사용하는데 jsp에서는 클래스를 파라미터로 주기에는 좀 애매합니다. 그냥 스트링으로 주도록 하지요

② logger.fatal("fatal!!");

logger.fatal("fatal2!!", new NullPointerException("널입니다요"));

logger에 fatal 레벨의 메세지를 전달합니다.

다음 두가지 메소드를 지원하는군요

fatal(Object message)

fatal(Object message, Throwable t)

각 레벨마다 위처럼 두가지 메소드를 지원합니다.

| 지원 메쏘드 |

| logger.fatal(Object message) | logger.fatal(Object message, Throwable t) |

| logger.error(Object message) | logger.error(Object message, Throwable t) |

| logger.warn(Object message) | logger.warn(Object message, Throwable t) |

| logger.info(Object message) | logger.info(Object message, Throwable t) |

| logger.debug(Object message) | logger.debug(Object message, Throwable t) |

VI. 샘플코드 2

서블릿의 경우 다음과 같이 코딩하면 되겠군요

TestServlet.java import! javax.servlet.*;

import! javax.servlet.http.*;

import! org.apache.commons.logging.Log;

import! org.apache.commons.logging.LogFactory; public class TestServlet extends HttpServlet {

static Logger logger = Logger.getLogger(TestServlet.class);

public void init(ServletConfig config) throws ServletException {

super.init(config);

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException { try {

...

logger.info("Hellow World~"); ... } catch (Exception e) {

logger.error("Error at TestServlet", e);

}

}

}

|

VII. LOG4J 설정

log4j 설정은 프로그램 내에서 할 수 있지만 설정파일을 사용함으로서 좀더 유연하게 log4j환경을 만들 수 있습니다.

① 프로그램에서 설정

<%@ page contentType="text/html;charset=MS949"

import!="org.apache.log4j.*,java.io.* "

%><%!

static Logger logger = Logger.getLogger("log4j.jsp");

%> <%

String layout = "%d %-5p [%t] %-17c{2} (%13F:%L) %3x - %m%n";

String logfilename = "DailyLog.log";

String datePattern = ".yyyy-MM-dd "; PatternLayout patternlayout = new PatternLayout(layout);

DailyRollingFileAppender appender = new DailyRollingFileAppender(patternlayout, logfilename, datePattern);

logger.addAppender(appender);

logger.setLevel(Level.INFO);

logger.fatal("fatal!!");

%> |

② property 파일에 설정

log4j.properties를 만들어 /WEB-INF/classes 밑에 놓으세요

log4j.rootLogger=INFO, stdout, rolling log4j.appender.stdout=org.apache.log4j.ConsoleAppender log4j.appender.stdout.layout=org.apache.log4j.PatternLayout log4j.appender.stdout.layout.ConversionPattern=%d %-5p [%t] %-17c{2} (%13F:%L) %3x - %m%n log4j.appender.rolling=org.apache.log4j.DailyRollingFileAppender log4j.appender.rolling.File=output.log log4j.appender.rolling.Append=true log4j.appender.rolling.MaxFileSize=500KB log4j.appender.rolling.DatePattern='.'yyyy-MM-dd log4j.appender.rolling.layout=org.apache.log4j.PatternLayout log4j.appender.rolling.layout.ConversionPattern=%d %-5p [%t] %-17c{2} (%13F:%L) %3x - %m%n |

#최상위 카테고리에 INFO로 레벨 설정 및 appender로 stdout, rolling을 정의

log4j.rootLogger=INFO, stdout, rolling

#stdout 어펜더는 콘솔에 뿌리겠다는 정의

log4j.appender.stdout=org.apache.log4j.ConsoleAppender

#stdout 어펜더는 patternlayout을 사용하겠다는 정의

log4j.appender.stdout.layout=org.apache.log4j.PatternLayout

#페턴은 다음과 같이 포맷팅 하겠다는 것을 정의

log4j.appender.stdout.layout.ConversionPattern=%d %-5p [%t] %-17c{2} (%13F:%L) %3x - %m%n

#역시나 rolling 어펜더는 파일로 처리한다라고 정의

log4j.appender.rolling=org.apache.log4j.DailyRollingFileAppender

#로그 파일 이름은 output.log

log4j.appender.rolling.File=output.log

#true면 톰캣을 내렸다 올려도 파일이 리셋되지 않습니다.

log4j.appender.rolling.Append=true

#파일 최대 사이즈는 500KB로 설정

log4j.appender.rolling.MaxFileSize=500KB

#파일 포맷은 output.log.2005-03-10 으로 관리하겠다고 정의

log4j.appender.rolling.DatePattern='.'yyyy-MM-dd

#역시나 rolling 어펜더는 패턴 레이아웃을 사용하겠다고 정의

log4j.appender.rolling.layout=org.apache.log4j.PatternLayout

#rolling 어펜더는 패턴 레이아웃 포맷

log4j.appender.rolling.layout.ConversionPattern=%d %-5p [%t] %-17c{2} (%13F:%L) %3x - %m%n

VIII. 설정 포맷

① 로그파일명 포맷 (DatePattern)

로그파일명 포맷입니다. 날짜, 시간 및 분단위로까지 로그 파일을 분리할 수 있습니다.

| 형식 | 설명 |

| '.'yyyy-MM | 매달 첫번째날에 로그파일을 변경합니다 |

| '.'yyyy-ww | 매주의 시작시 로그파일을 변경합니다. |

| '.'yyyy-MM-dd | 매일 자정에 로그파일을 변경합니다. |

| '.'yyyy-MM-dd-a | 자정과 정오에 로그파일을 변경합니다. |

| '.'yyyy-MM-dd-HH | 매 시간의 시작마다 로그파일을 변경합니다. |

| '.'yyyy-MM-dd-HH-mm | 매분마다 로그파일을 변경합니다. |

② PatternLayout 포맷

로그자체를 어떤 포맷으로 남길지 결정합니다.

layout에는 HTMLLayout, PatternLayout, SimpleLayout, XMLLayout등이 있으며 PatternLayout이 일반적으로 가장 많이 쓰입니다.

| 형식 | 설명 |

| %p | debug, info, warn, error, fatal 등의 priority 가 출력된다. |

| %m | 로그내용이 출력됩니다 |

| %d | 로깅 이벤트가 발생한 시간을 기록합니다.

포맷은 %d{HH:mm:ss, SSS}, %d{yyyy MMM dd HH:mm:ss, SSS}같은 형태로 사용하며 SimpleDateFormat에 따른 포맷팅을 하면 된다 |

| %t | 로그이벤트가 발생된 쓰레드의 이름을 출력합니다. |

| %% | % 표시를 출력하기 위해 사용한다. |

| %n | 플랫폼 종속적인 개행문자가 출력된다. \r\n 또는 \n 일것이다. |

| %c | 카테고리를 표시합니다

예) 카테고리가 a.b.c 처럼 되어있다면 %c{2}는 b.c가 출력됩니다. |

| %C | 클래스명을 포시합니다.

예) 클래스구조가 org.apache.xyz.SomeClass 처럼 되어있다면 %C{2}는 xyz.SomeClass 가 출력됩니다 |

| %F | 로깅이 발생한 프로그램 파일명을 나타냅니다. |

| %l | 로깅이 발생한 caller의 정보를 나타냅니다 |

| %L | 로깅이 발생한 caller의 라인수를 나타냅니다 |

| %M | 로깅이 발생한 method 이름을 나타냅니다. |

| %r | 어플리케이션 시작 이후 부터 로깅이 발생한 시점의 시간(milliseconds) |

| %x | 로깅이 발생한 thread와 관련된 NDC(nested diagnostic context)를 출력합니다. |

| %X | 로깅이 발생한 thread와 관련된 MDC(mapped diagnostic context)를 출력합니다. |

예시) (같은 색끼리 보시면 됩니다)

위의 test.jsp를 다음 포맷으로 출력해본다면

[%c] [%C] [%d] [%F] [%l] [%L] [%m] [%M] [%n] [%p] [%r] [%t] [%x] [%X]는 다음과 같다

[test.jsp] [org.apache.jsp.test_jsp] [2005-03-10 12:37:23,561] [test_jsp.java][org.apache.jsp.test_jsp._jspService(test_jsp.java:64)] [64] [fatal!!] [_jspService] [개행] [FATAL] [765567] [http-8080-Processor25] [] []

=============================================

본문서는 자유롭게 배포/복사 할수 있지만

이문서의 저자에 대한 언급을 삭제하시면 안됩니다

저자 : GoodBug (unicorn@jakartaproject.com)

최초 : http://www.jakartaproject.com

=============================================

기본적인 log4j.properties와 간단한 사용법

아직도 System.out.println()으로 디버그용 메시지를 화면에 출력한다면,

이제 삽질 그만하고 로깅 API들을 사용해 볼 것을 권장하고 싶다.

그 중에서도 난 Log4j를 사용한다. (사실 이거밖에 모른다... ;) )

혹여 log4j.properties 설정이 귀찮아서 Log4J를 사용하지 않는다면

다음의 기본적인 log4j.properties를 사용해보자.

이것만으로도 System.out.println과는 비교할 수 없는

강력하고 편리한 로깅 기능을 사용할 수 있다.

기본적인 log4j.properties

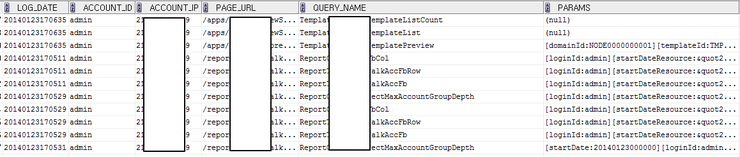

아래 로그설정은 로깅 메시지를 화면에도 출력하고 파일로도 출력한다.

파일의 경우에는 매일매일 날짜별로 다른 파일을 사용하므로

한개의 로그 파일이 무한정 커지는 것을 걱정할 필요는 없다.

이 설정대로 하면 로깅 메시지에 로그를 남긴 소스파일의 이름과

소스에서 메소드 이름과 줄 번호까지 출력된다.

System.out.println()으로는 꿈도 못꾸는 기능들이다.

log4j.rootLogger = DEBUG, stdout, dailyfile

log4j.appender.stdout = org.apache.log4j.ConsoleAppender

log4j.appender.stdout.layout = org.apache.log4j.PatternLayout

log4j.appender.stdout.layout.ConversionPattern=%5p (%F[%M]:%L) [%d] - %m%n

log4j.appender.dailyfile.Threshold = DEBUG

log4j.appender.dailyfile = org.apache.log4j.DailyRollingFileAppender

log4j.appender.dailyfile.File = logfile.log

log4j.appender.dailyfile.layout = org.apache.log4j.PatternLayout

log4j.appender.dailyfile.layout.ConversionPattern=%5p (%F[%M]:%L) [%d] - %m%n

저기서 logfile.log 가 로그의 내용을 출력할 파일 이름이다.

적당히 다른 이름으로 바꾼다. 절대경로로 줘도되고 위와 같이 상대경로로 줘도 된다.

위 파일을 클래스패스가 걸린 디렉토리에 두면 된다.

웹 어플리케이션은 WEB-INF/classes에 두면 된다.

로그는 어떻게 남기지?

각 클래스에서 로그를 남길 때는 다음과 같이...

// 로거 임포트하기

import! org.apache.log4j.Logger;

public class ClassName {

/** Log4J 로거 얻기 */

private Logger log = Logger.getLogger(ClassName.class);

public void method() {

if (log.isDebugEnabled()) {

log.debug("디버깅용 메시지");

}

log.info("정보를 남기기위한 메시지");

try {

// 어쩌구 저쩌구 실행...

} catch (Exception ex) {

// 로그에 예외 메시지도 함께 남기기

log.error("예외가 발생했어요~~", ex);

}

}

}

ClassName.class는 로거가 출력할 클래스의 이름이다.

그냥 항상 (클래스이름.class)로 하면 된다.

만약 static 메소드에서 로거를 사용해야 한다면 로거를 생성하는 부분을

private static Logger log = Logger.getLogger(ClassName.class);

위와 같이 static 으로 선언하면 된다.

실제로 로그 메시지 출력이 어떻게 되는지는 직접 확인해보면 알 수 있을 것이다.

마무리~

자, 이제 프로그램에서 보기 싫은 System.out.println()을 몽땅 없애버리자!!

Log4J하 나만으로도 디버깅하기 쉽고 뽀대나고 어딘가 비싸보이는 프로그램이 된다. ^^;

by 권남

출처 : http://kwon37xi.egloos.com/2176487

==================================================================================================

Log4j를 이용하여 로그를 기록하자!

오픈 소스 프로젝트인 Log4j를 이용하여 자바 어플리케이션에서

빠르고 효과적인 로그 서비스를 구축할 수 있다.

요약

오픈 소스 프로젝트인 Log4j는 카테고리, 어펜더, 레이아웃을 통해

개발자들이 매우 손쉽게 다양한 형태의 로깅을 할 수 있도록 해준다.

또, Log4j는 설정 파일을 이용함으로써 소스 코드를 재컴파일 할 필요 없이

런타임에 로그 정보를 변경할 수 있도록 해 주며,

NDC(nested Diagnostic contexts)를 이용하여

좀더 분석이 용이한 로그를 남길 수 있도록 해 준다.

프로바이더: 최범균

--------------------------------------------------------------------------------

내 용구성

Log4j

Log4j의 설정

NDC(Nested Diagnostic Contexts)

결론

[프 린트형식으로보기]

--------------------------------------------------------------------------------

Log4j

오늘날 프로젝트에서 많이 사용되는 웹서버, 어플리케이션 서버,

DBMS를 비롯한 대부분의 상업용 어플리케이션은

그 어플리케이션에서 발생하는 사건들을 기록하기 위해 로그를 남기고 있다.

특히, 경험 많은 개발자들은 로깅은 어플리케이션 개발 및 유지보수에 있어 중요한 요소임을 지적한다.

실제로 로그 기록을 남김으로써 몇가지 장점을 얻을 수 있다.

무엇보다도 로그는 어플리케이션이 실행되는 동안의 정확한 상황과 상태 정보를 제공한다.

둘째로, 로그 출력을 파일이나 DB와 같은 곳에 기록하여 나중에 로그 결과를 분석할 수 있다.

마지막으로, 개발 기간 중에 로그 패키지를 문제 검사 툴로 사용할 수도 있다.

카테고리, 어펜더 그리고 레이아웃

Log4j는 세 개의 주요 컴포넌트를 갖고 있다.

카테고리(Category)

어펜더(Appender)

레이아웃(Layouts)

개발자는 메시지 타입과 우선순위에 따라 메시지를 기록하고

런타임에 이 메시지들의 포맷을 어떻게 작성하고

어디에 출력할지를 제어할 수 있도록 하기 위해 이 세개의 컴포넌트를 함께 사용한다.

이 세 가지 컴포넌트에 대해 차례대로 알아보도록 하자.

카테고리 계층(Category hierarchy)

몇몇 로깅 API의 가장 좋은 장점은 특정한 기준에 따라

로그를 기록할지의 여부를 결정할 수 있다는 점이다.

이것은 로그에 기록될 모든 문장들이

로깅 API 개발자가 정해 놓은 기준에 따라 분류된다는 것을 의미한다.

Log4j 역시 org.apache.log4j.Category 클래스를 통해서 이러한 분류 기준을 제시하고 있다.

Category 클래스는 org.apache.log4j 패키지의 핵심 클래스이며, 카테고리를 나타낸다.

카테고리는 이름을 가진 개체이다.

카테고리의 이름은 자바의 패키지 이름과 비슷한 구조를 갖는다.

즉, 카테고리 이름은 com.javacan과 같은 형태를 가진다.

이 이름에 따라 카테고리는 부모 카테고리와 자식 카테고리로 구분된다.

예를 들어, com.javacan의 부모 카테고리의 이름은 com 이며,

이름이 com.javacan.article인 카테고리는 com.javacan의 자식 카테고리가 되는 것이다.

따라서, 카테고리 사이에는 계층이 형성된다.

계층의 가장 상위에 있는 카테고리를 루트 카테고리라고 하며,

루트 카테고리는 다음과 같은 특징을 갖고 있다.

1. 루트 카테고리는 항상 존재한다.

2. 이름을 사용하여 루트 카테고리를 읽어올 수 없다.

3. Category 클래스의 static 메소드인 getRoot() 메소드를 사용하여 루트 카테고리를 구할 수 있다.

static 메소드인 getInstance() 메소드는 모든 다른 카테고리의 인스턴스를 생성한다.

getInstnace() 메소드는 원하는 카테고리의 이름을 파라미터로 입력받는다.

Category 클래스의 몇몇 기본 메소드는 다음과 같다.

package org.apache.log4j;

public class Category {

// Creation & retrieval! methods:

public static Category getRoot();

public static Category getInstance(String name);

// printing methods:

public void debug(String message);

public void info(String message);

public void warn(String message);

public void error(String message);

// generic printing method:

public void log(Priority p, String message);

.......

}

카테고리마다 org.apache.log4j.Priority 클래스에 정의된 값을 사용하여 우선순위를 지정할 수 있다.

현재 Priority 클래스에는 FATAL, ERROR, WARN, INFO, DEBUG의

5개의 우선순위가 정의되어 있다.

나열한 순서대로 우선 순위가 낮아진다.

겉으로 보기에 제한된 집합을 갖도록 한 이유는 정적인 우선순위 집합보다

더욱 더 유연한 카테고리 계층을 만들 수 있도록 하기 위해서이다.

하지만, Priority 클래스를 상속받아서 자신만의 우선순위를 정의할 수도 있다.

만약 주어진 카테고리가 할당된 우선순위를 갖고 있지 않다면,

카테고리 계층도에서 할당된 우선순위를 갖고 있는 가장 가까운 상위 카테고리로부터 우선순위를 상속받는다.

따라서 루트 카테고리가 할당된 우선순위를 갖고 있을 경우

결과적으로 모든 카테고리가 그 우선순위를 상속받게 된다.

로깅 요청은 카테고리 인스턴스의 출력 메소드 중 하나를 호출하면 된다.

출력 메소드는 다음과 같다.

error()

warn()

info()

debug()

log()

출력 메소드는 로깅 요청의 우선순위를 결정한다.

예를 들어, cat가 카테고리 인스턴라고 할 경우,

cat.info("....")는 INFO 우선순위로 로깅을 요청한다.

만약 현재 요청한 로깅의 우선순위가 카테고리의 우선순위와 같거나 높으면

그 로깅 요청이 가능하다고 말한다.

그렇지 않을 경우 그 요청은 불가능하다고 한다.

다음은 로깅 요청의 가능/불가능 여부가 어떻게 처리되는 지를 보여주는 예이다.

// 이름이 "com.foo"인 카테고리 인스턴스를 구한다.

Category cat = Category.getInstance("com.foo");

// 카테고리의 우선순위를 설정한다.

cat.setPriority(Priority.INFO);

// WARN >= INFO 이기 때문에, 이 요청은 가능하다.

cat.warn("Low fuel level.");

// DEBUG < INFO 이기 때문에, 이 요청은 불가능하다.

cat.debug("Starting search for nearest gas station.");

// 이름이 "com.foo.Bar"인 카테고리의 인스턴스를 생성한다.

// 이 카테고리는 이름이 "com.foo"인 카테고리를 상속 받는다.

// 따라서 이 카테고리 인스턴스는 INFO 우선순위를 갖는다.

Category barcat = Category.getInstance("com.foo.Bar");

// INFO >= INFO 이므로, 이 요청은 가능하다.

barcat.info("Located nearest gas station.");

// DEBUG < INFO 이므로, 이 요청은 불가능하다.

barcat.debug("Exiting gas station search");

같은 이름을 사용하여 getInstance() 메소드를 호출하면

항상 같은 카테고리 오브젝트에 대한 레퍼런스를 리턴한다.

따라서, 일단 특정한 이름을 갖는 카테고리 인스턴스를 설정하면,

그 인스턴스의 레퍼런스를 전달할 필요 없이

프로그램내의 어떤 곳에서든지 그 카테고리의 인스턴스를 읽어올 수 있으며,

특정한 순서없이 카테고리를 생성 및 설정할 수 있다.

또한, 자식 카테고리를 생성한 이후에 부모 카테코리를 찾고 연결할 수 있다.

Log4j 환경은 일반적으로 어플리케이션을 초기화할 때 설정하는데,

설정 파일을 읽어오는 시점에서 설정하는 경우가 많다.

Log4j에서 카테고리의 이름은 그 카테고리의 인스턴스를 생성할 때 사용한

클래스의 완전한 이름과 동일하게 짓는 것이 카테고리를 정의하는 직관적인 방법이다.

로그에는 카테고리를 생성할 때 사용한 이름이 기록되기 때문에,

카테고리의 이름이 클래스의 이름과 일치하도록 하는 방법은

로그 메시지의 출처를 구분하는 데에도 도움을 준다.

이러한 방법이 일반적이지만, 이외에도 다양한 방법을 사용하여 카테고리의 이름을 지을 수 있다.

Log4j는 가능한 카테고리의 집합을 제한하고 있지 않으며,

개발자는 카테고리의 이름을 원하는 대로 지을 수 있다.

어펜더와 레이아웃

Log4j는 카테고리에 기반하여 로깅 요청의 가능/불가능 여부를 결정하는 기능 뿐만 아니라,

로깅 요청을 다중의 어펜더(appender)에 출력할 수 있다.

여기서 어펜더는 출력의 목적지를 나타낸다.

현재 콘솔, 파일, GUI 컴포넌트, 원격 소켓 서버, NT 이벤트 로거

그리고 원격 유닉스 시스로그 데몬으로 연결되는 어펜더가 존재한다.

카테고리는 다중의 어펜더를 참조할 수 있다.

카테고리에 들어온 각각의 가능한 로깅 요청은

그 카테고리에 있는 모든 어펜더에 전달되며,

뿐만 아니라 카테고리 계층의 상위에 있는 어펜더에도 전달된다.

즉, 어펜더는 카테고리 계층으로부터 상속된다.

예를 들어, 루트 카테고리에 콘솔 어펜더를 추가했다면,

모든 가능한 로깅 요청은 적어도 콘솔에 로그 메시지를 출력할 것이다.

만약 C라고 불리는 카테고리에 파일 어펜더를 추가했다면,

C와 C의 자식 카테고리에 대한 가능한 로깅 요청은 콘솔과 파일에 메시지를 출력할 것이다.

또한 출력 목적지 뿐만 아니라 출력 형식도 변경할 수 있다.

각각의 어펜더는 그 어펜더에 출력될 메시지의 형식을 가지고 있으며,

이는 그 어펜더와 특정 레이아웃(layout)을 관련시킴으로써 가능해진다.

레이아웃은 사용자가 지정한 값에 따라 로깅 요청의 포맷을 결정하고,

어펜더는 레이아웃을 통해 포맷된 로그 내용를 그것의 목적지에 출력한다.

Log4j의 표준 배포판에 있는 PatternLayout은

사용자가 C 언어의 printf() 함수와 비슷한 변환 패턴에 따라 출력 포맷을 지정할 수 있도록 해준다.

예를 들어, 변환 패턴이 %r [%t]% -5p %c - %m%n 인 PatternLayout은

다음과 비슷한 결과를 출력한다.

176 [main] INFO org.foo.Bar - Located nearest gas station.

위의 출력 결과는 다음과 같다.

첫번째 필드는 프로그램이 시작한 이후 경과한 시간(1/1000초 단위)을 나타낸다.

두번째 필드는 로그 요청을 한 쓰레드를 나타낸다.

세번째 필드는 로그의 우선순위를 나타낸다.

네번째 필드는 로그 요청과 관련된 카테고리의 이름을 나타낸다.

나머지는 로그에 기록할 메시지이다.

[다음]

--------------------------------------------------------------------------------

프 로바이더 mailto: madvirus@madvirus.net:

현 재 티페이지 글로벌(주)의 기술연구소에 있으며,

'JSP 웹 어플리케이션 개발(가메출판사)'을 이동훈씨와 함께 저술한 바 있다.

--------------------------------------------------------------------------------

관 련자료

예제 소스 코드

관련링크

Log4j 프로젝트 홈페이지

http://jakarta.apache.org/log4j/index.html

Sun 의 로깅 API 규약

http://java.sun.com/aboutJava/communityprocess/jsr/jsr_047_log.html

--------------------------------------------------------------------------------

출처: http://globalhost.interdol.com/355 [[인터돌™] 프로그램 공부 해보자!! 열심히~~~]